sipPROT

• Interruption et inaccessibilité du service VOIP

• La possibilité de vol de mot de passe (enregistrement SIP)

Fonctionnement

- PBXware – si vous exécutez une installation PBXware autonome.

- SERVERware – Si vous exécutez PBXware en tant que VPS dans un environnement virtuel SERVERware, sipPROT doit être installé sur tous les hôtes SERVERware.

NOTE :

Avant de supprimer une extension sur PBXware, il est essentiel de réinitialiser le téléphone associé à cette extension aux paramètres d’usine. Si vous oubliez cette étape, vous risquez de rencontrer des erreurs de connexion, telles que des paquets « REGISTER » en échec. Cela pourrait entraîner le blocage des adresses IP des téléphones concernés par sipPROT.

Si cela se produit, vous recevrez une notification par e-mail (à l’adresse définie sous l’onglet Destinataires de la notification), à condition que vos paramètres SMTP soient correctement configurés.

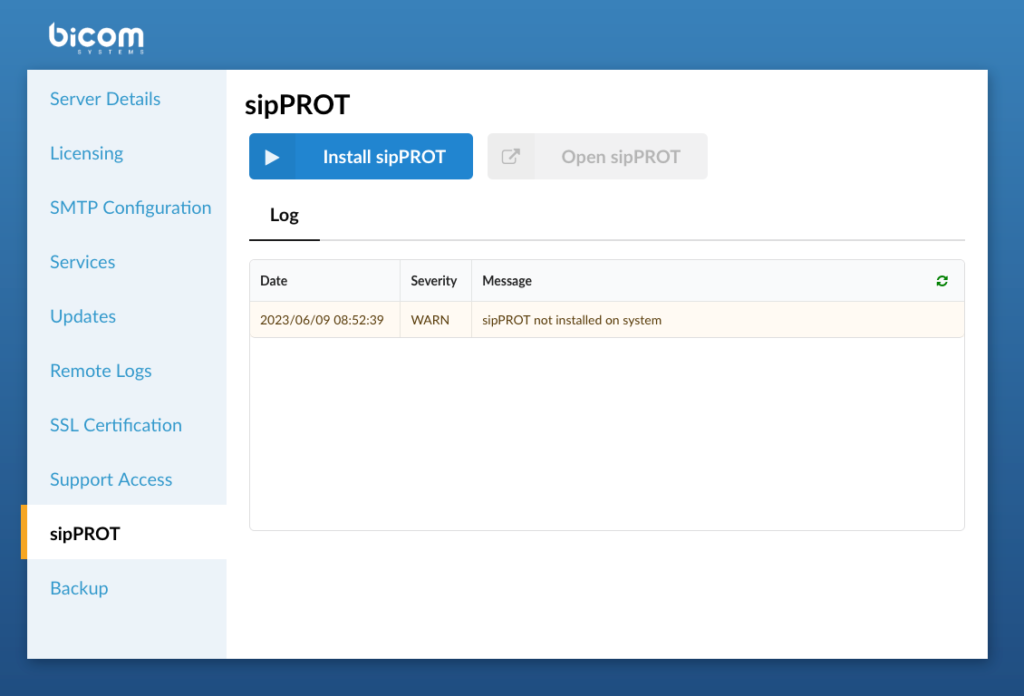

Installer sipPROT GUI

- Vérification de la version PBXware : Assurez-vous que PBXware est sous la version 7.x. Si vous utilisez une version plus ancienne, vous devrez utiliser sipPROT via la ligne de commande.

- Installation de PBXware : Si ce n’est pas déjà fait, installez PBXware.

- Accéder à l’assistant de configuration : Ouvrez votre navigateur et accédez à l’assistant de configuration via le port 81.

- Accéder à sipPROT : Une fois dans l’interface, le nouvel élément “sipPROT” doit apparaître dans le menu de gauche. Cliquez sur cet élément pour commencer la configuration.

NOTE :

Si le menu sipPROT n’est pas visible, cela signifie que sipPROT n’a pas été activé pour votre licence. Pour demander l’activation du logiciel, veuillez contacter notre support à l’adresse support@bicomsystems.fr.

Actualisez votre licence dès que sipPROT aura été activé.

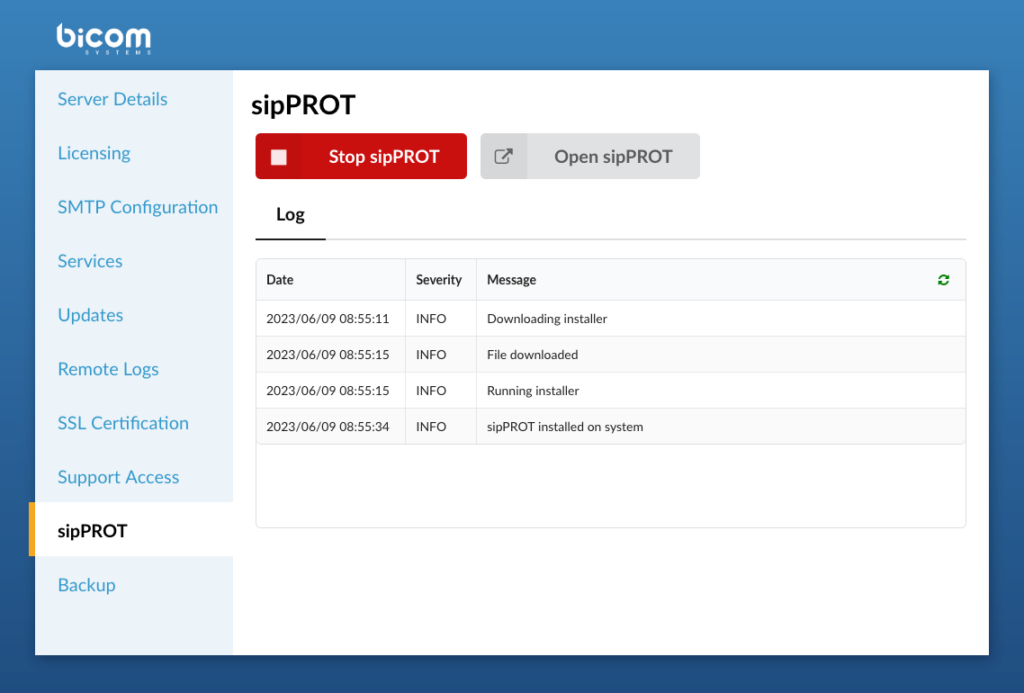

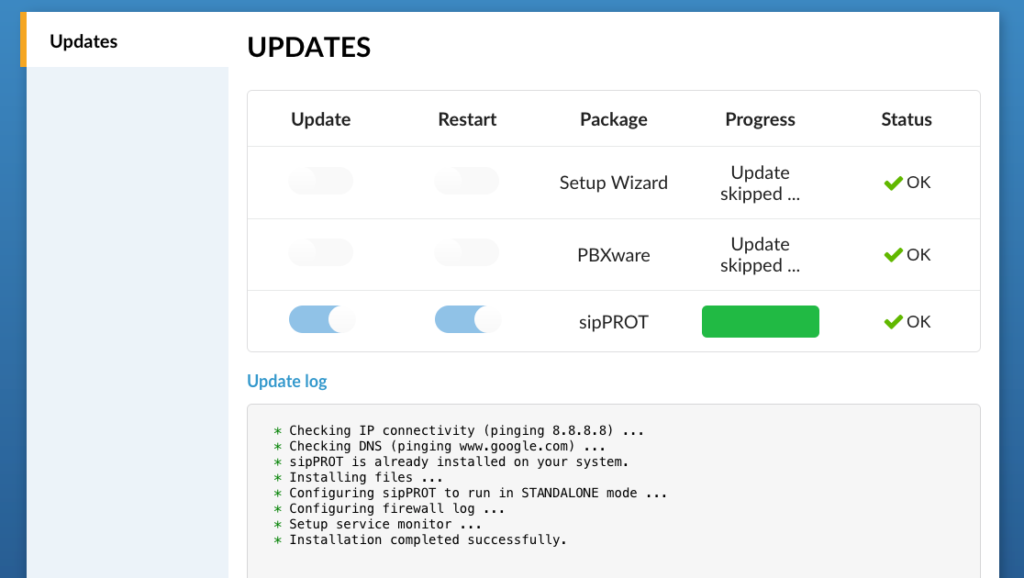

Cliquez sur installer sipPROT et attendez que le processus d’installation soit terminé.

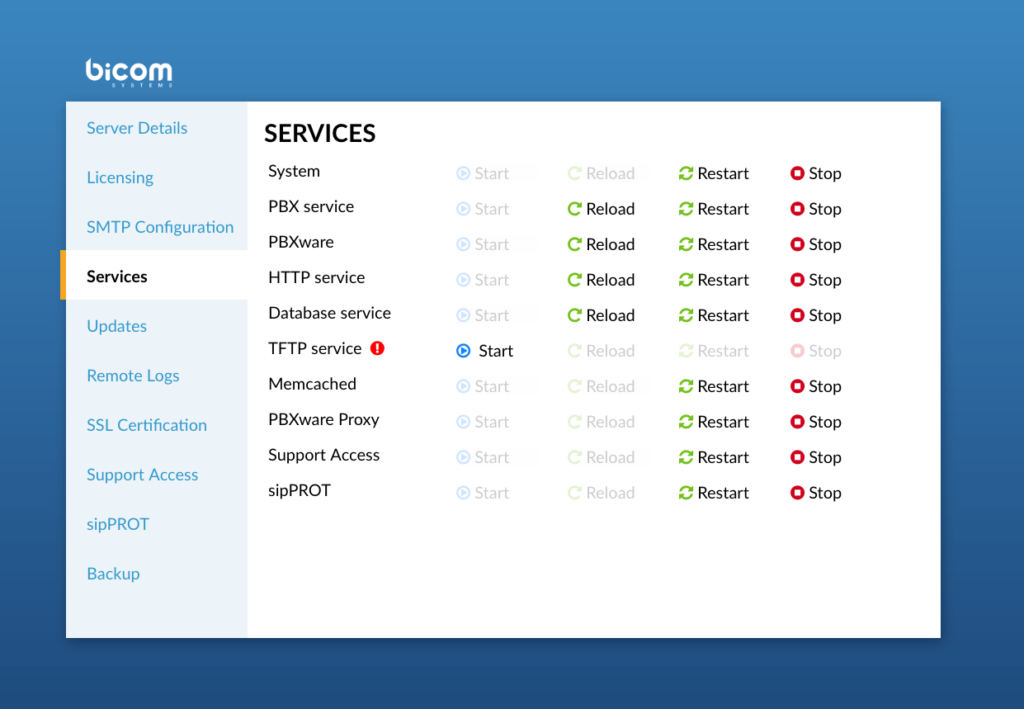

Cliquez sur l’onglet Services dans le menu de gauche.

Vous pouvez démarrer/recharger/redémarrer/arrêter sipPROT à partir du menu Services.

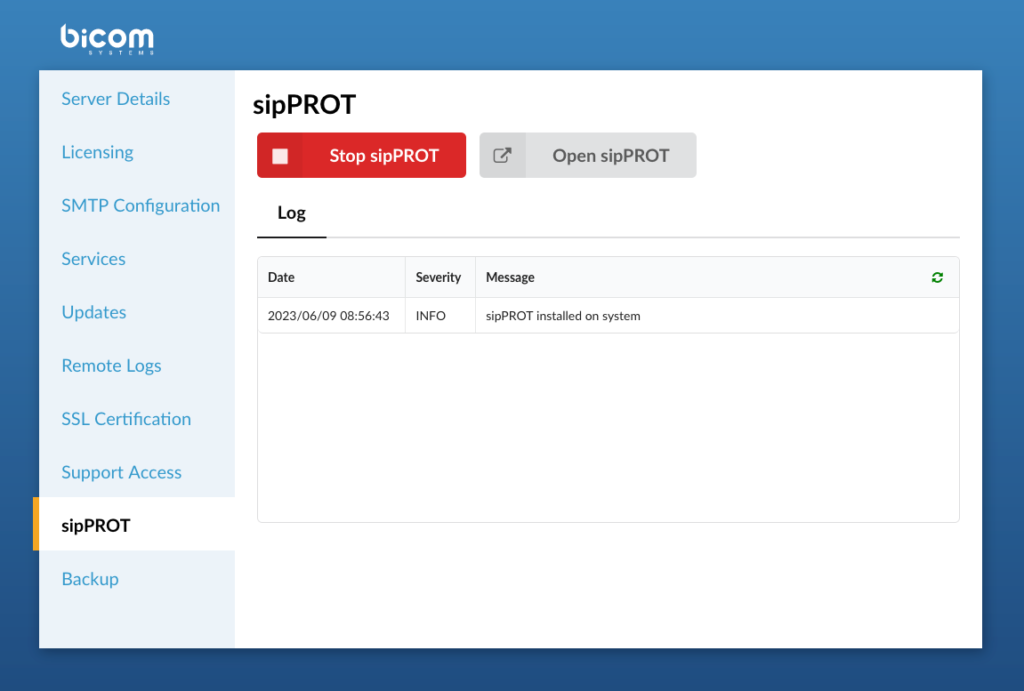

Lorsque vous cliquez sur le bouton Open sipPROT, un nouvel onglet s’ouvrira et vous serez redirigé vers la page sipPROT – Web UI.

INFORMATION :

Afin d’afficher la page de configuration sipPROT, vous devez obligatoirement être connecté à PBXware en tant qu’administrateur, autrement, un message d’accès refusé sera présent sur la page.

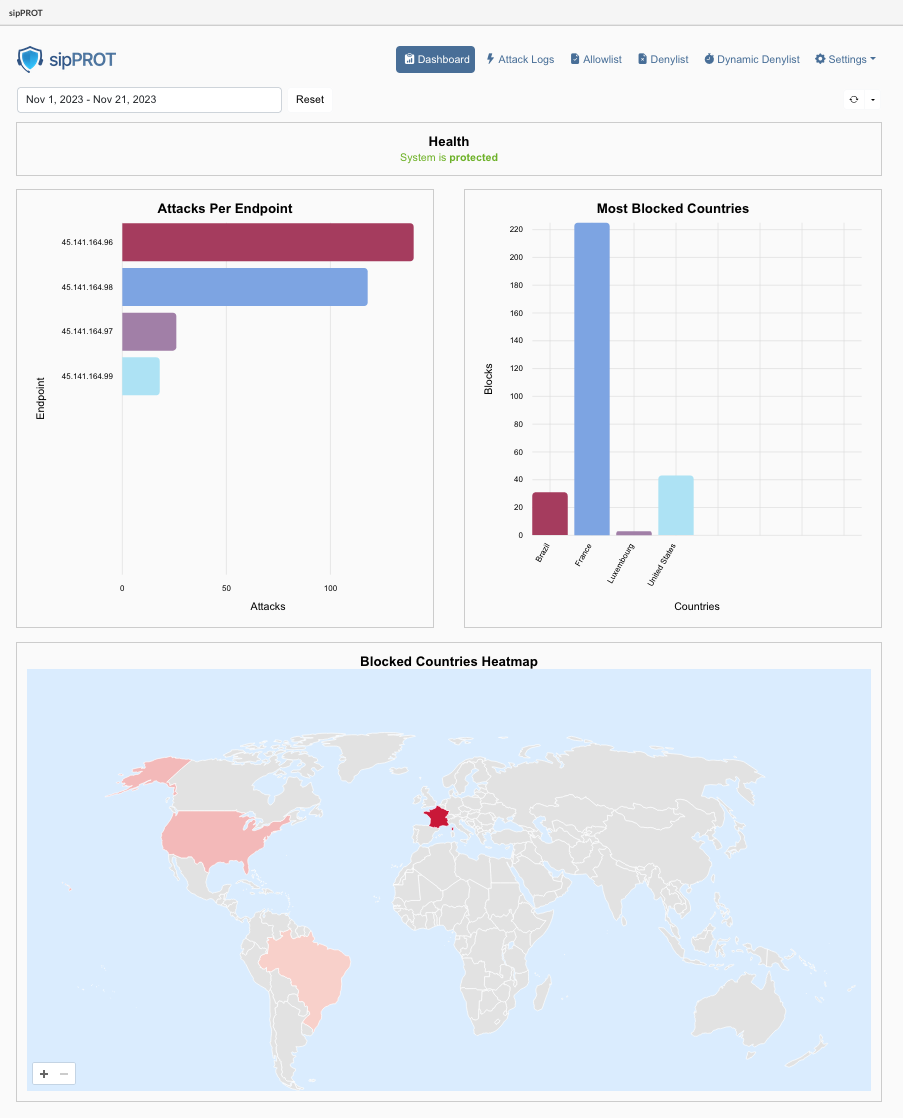

Tableau de bord

Le tableau de bord sipPROT est conçu pour fournir des informations critiques concernant la santé et l’état du système de protection. Voici un bref aperçu de ce que chaque widget du tableau de bord représente :

| Widget | Description |

| Santé: |

Ce widget affiche l’état de fonctionnement du service sipPROT :

Un lien direct vers la page des hôtes est fourni pour un accès rapide. |

| Attaques par point de terminaison | Ce widget affiche une liste des attaques pour une période spécifiée, permettant d’identifier les adresses IP ou serveurs privés virtuels (VPS) les plus ciblés sur votre serveur. Pour les utilisateurs de PBXware, il affichera généralement les attaques liées à une adresse IP spécifique. |

| Pays les plus bloqués | Ce widget affiche des informations sur les pays d’origine des adresses IP bloquées. Il regroupe les adresses IP bloquées en fonction de leur pays d’origine, fournissant ainsi un aperçu des modèles géographiques dans les données d’attaque. |

| Cartographie des pays les plus bloqués |

La carte thermique de géolocalisation représente visuellement la densité des attaques selon leur emplacement géographique. Elle utilise un code couleur :

Cela permet de repérer facilement les régions les plus ciblées par les attaques. |

Tous ces widgets sont affectés par le filtre du sélecteur de date et le sélecteur d’heure d’actualisation sur le tableau de bord. Cela signifie que vous pouvez personnaliser les données affichées en fonction de périodes spécifiques et définir la fréquence à laquelle les informations sont mises à jour.

| Chaque widget fournit des informations précieuses sur différents aspects de la sécurité et de la santé du système géré par sipPROT, permettant ainsi aux utilisateurs de surveiller et de répondre plus facilement aux menaces ou problèmes potentiels. |

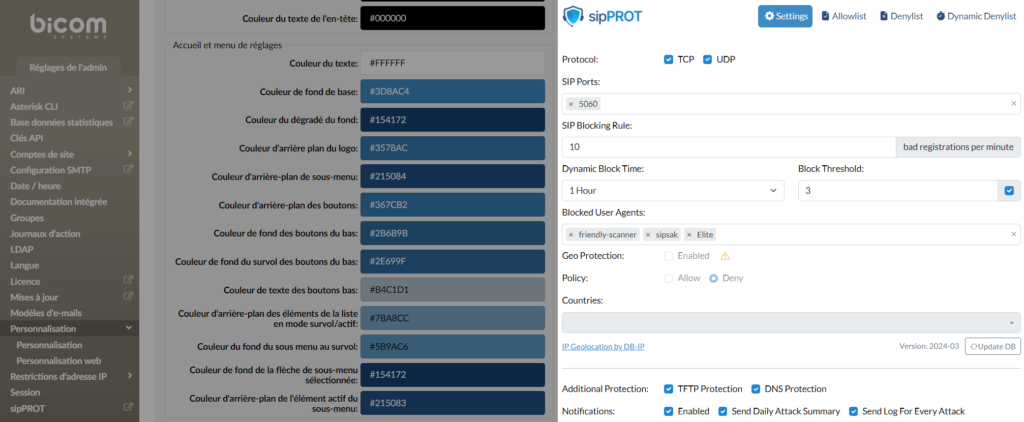

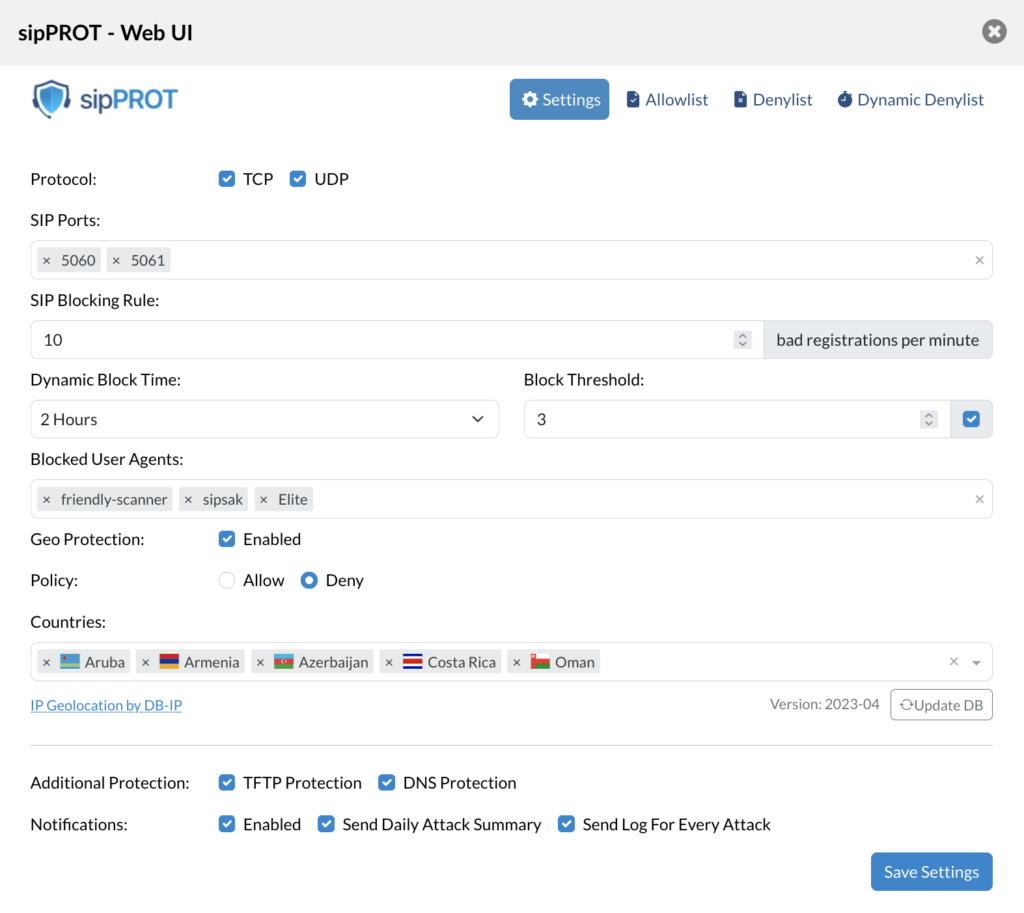

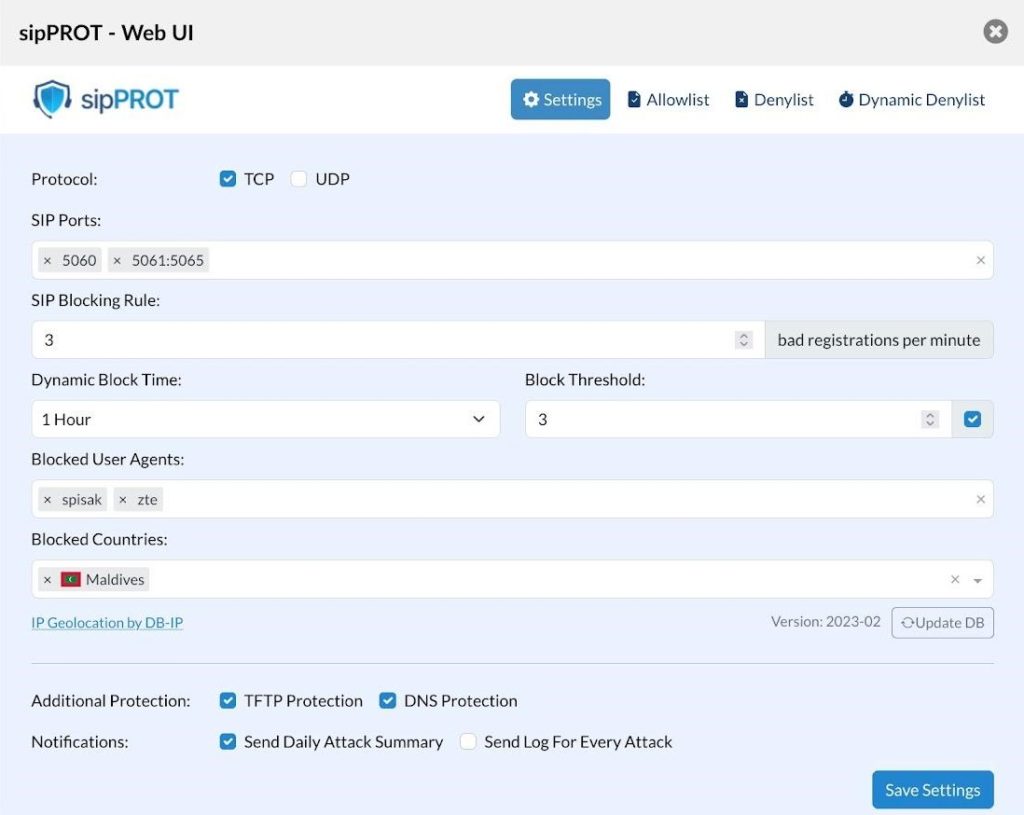

Page de configuration

Sous PBXware > Réglages de l’admin > sipPROT > Réglages, se trouvent les options de configuration pour sipPROT.

Options disponibles

| Champ | Description |

| Protocoles : | Choisissez les protocoles à surveiller pour les attaques (TCP, UDP ou les deux). |

| Ports SIP : | Spécifiez un ou plusieurs ports ou plages à surveiller, tels que "5060" ou "5060:5062". |

| Règle de blocage SIP : | Définissez le nombre maximal de tentatives d'enregistrement non autorisées par minute avant de bloquer l'adresse IP d'un attaquant pendant une durée spécifiée. |

| Temps de blocage dynamique : | Choisissez combien de temps les adresses IP bloquées resteront bloquées après avoir empêché une attaque. |

| Seuil de blocage : | Définissez combien de fois une adresse IP sera bloquée dynamiquement avant d'être définitivement bloquée en étant ajoutée à la liste de blocage. La plage acceptable est (1-20). |

| Agents utilisateurs bloqués : | Spécifiez les agents utilisateurs SIP à partir desquels bloquer le trafic entrant. Gardez la liste aussi courte que possible pour éviter d'affecter les performances du système. |

| Géoprotection : | Activez ou désactivez le blocage GEO et sélectionnez l'option Autoriser ou Refuser. |

| Autoriser : si "Autoriser" est sélectionné, seul le trafic provenant des pays sélectionnés sera autorisé et tout autre trafic sera refusé. Notez que les ressources auxquelles le serveur doit accéder en dehors de la plage de pays sélectionnée, telles que les serveurs de messagerie ou d'archivage externes, doivent être explicitement autorisées. | |

| Refuser : si "Refuser" est sélectionné, tout le trafic provenant des pays bloqués sera refusé. | |

| Pays bloqués : | Sélectionnez les pays à partir desquels bloquer le trafic entrant. sipPROT bloquera toute la plage d'adresses IP appartenant aux pays sélectionnés ou l'autorisera si une méthode différente est sélectionnée ci-dessus |

| Protections supplémentaires : | |

| TFTP : Protégez votre serveur contre les attaques par force brute TFTP en utilisant une limite de débit. La limite de débit par défaut est de 10 requêtes par minute, avec un maximum de 100 requêtes en rafale. | |

| DNS : Protégez les anciens systèmes du débordement de tampon basé sur la pile glibc dans la faille de sécurité getaddrinfo(). Cette fonctionnalité est activée par défaut et ne devrait pas être modifiée sans les connaissances. | |

| Si vous ne savez pas à quoi sert la fonctionnalité, vous ne devez en aucun cas modifier cette option. | |

| Notifications : | |

| Activer : activez ou désactivez les notifications de sipPROT. | |

| Envoyer un résumé quotidien des attaques : recevez un e-mail avec un rapport quotidien des attaques si cette option est cochée. | |

| Envoyer le journal pour chaque attaque Recevez une notification pour chaque attaque. La valeur par défaut est une fois par heure. | |

| Destinaire des notifications : | sipPROT utilise la configuration SMTP fournie par PBXware et nécessite des paramètres SMTP fonctionnels. Le destinataire par défaut des notifications est l'administrateur PBXware. |

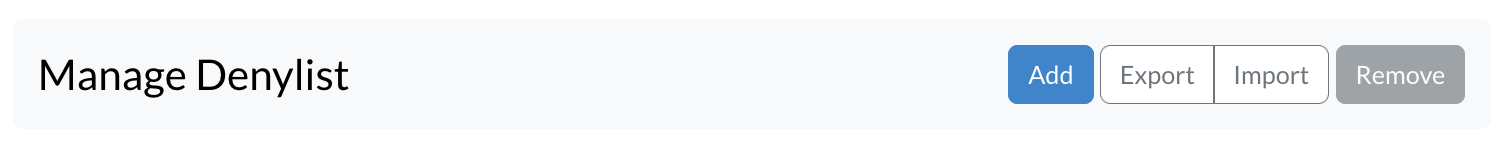

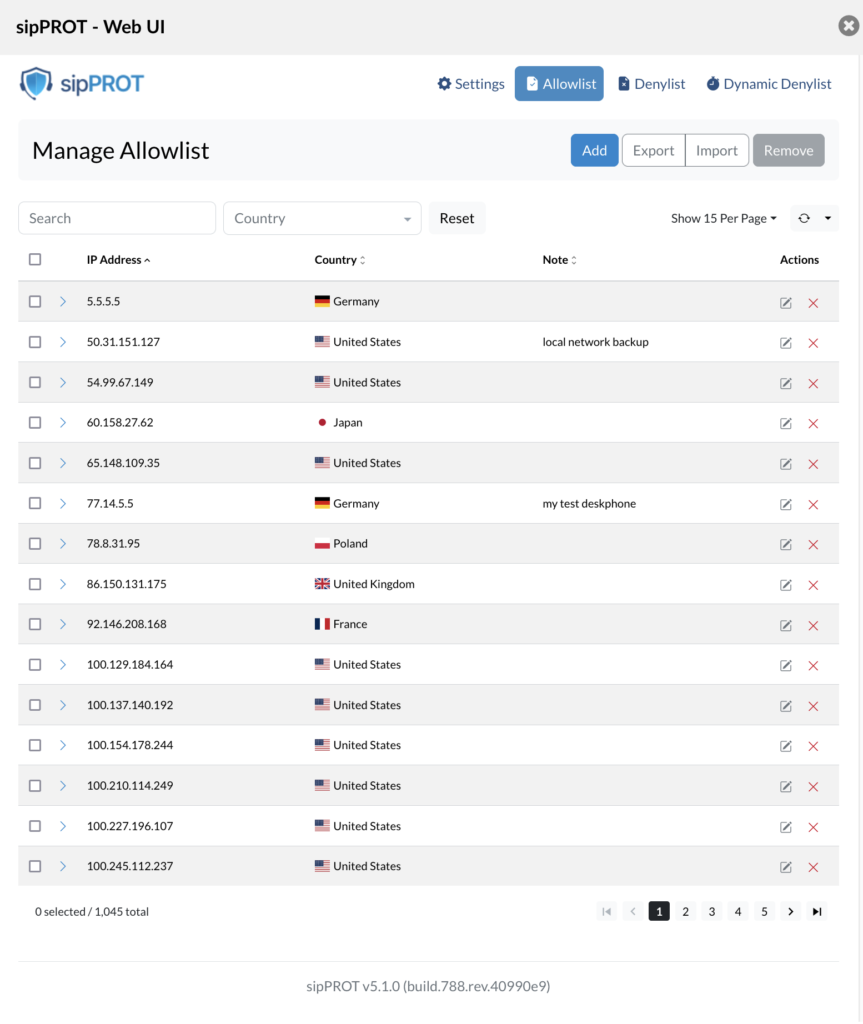

1. Gestion de la liste d’autorisations

- Ajouter (Ajouter manuellement un enregistrement IP à la liste)

- Exporter (exporter toute la liste vers un fichier CSV)

- Importer (importer la liste à partir d’un fichier CSV)

- Supprimer (supprimer l’enregistrement IP sélectionné)

2. Recherche

- Recherche (Recherche dans la liste par enregistrement IP ou par note)

- Pays (Recherche d’enregistrements d’adresses IP par pays)

- Réinitialiser (Effacer le pays et réinitialiser la recherche)

3. Options d’affichage et de rafraîchissement

![]()

- Afficher par page (liste déroulante permettant de sélectionner le nombre d’enregistrements affichés par page)

- Rafraîchir (L’option “Rafraîchir” de la liste des autorisations est une liste déroulante qui permet aux utilisateurs de définir l’intervalle de rafraîchissement de la liste. Lorsqu’un intervalle de rafraîchissement est défini, la liste est automatiquement rafraîchie à l’intervalle spécifié. Cependant, il est important de garder à l’esprit que cette action peut effacer toutes les sélections en cours dans la liste.)

Au bas de la liste, les utilisateurs peuvent trouver :

4. Nombre sélectionner / total d’entrée

5. Numéros de page avec sélecteur

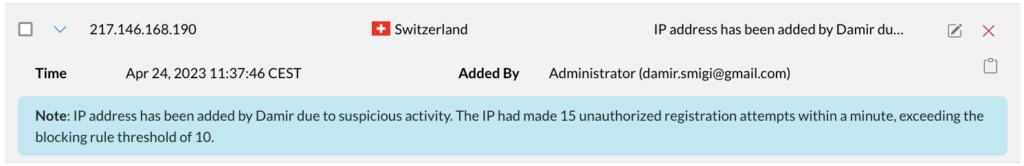

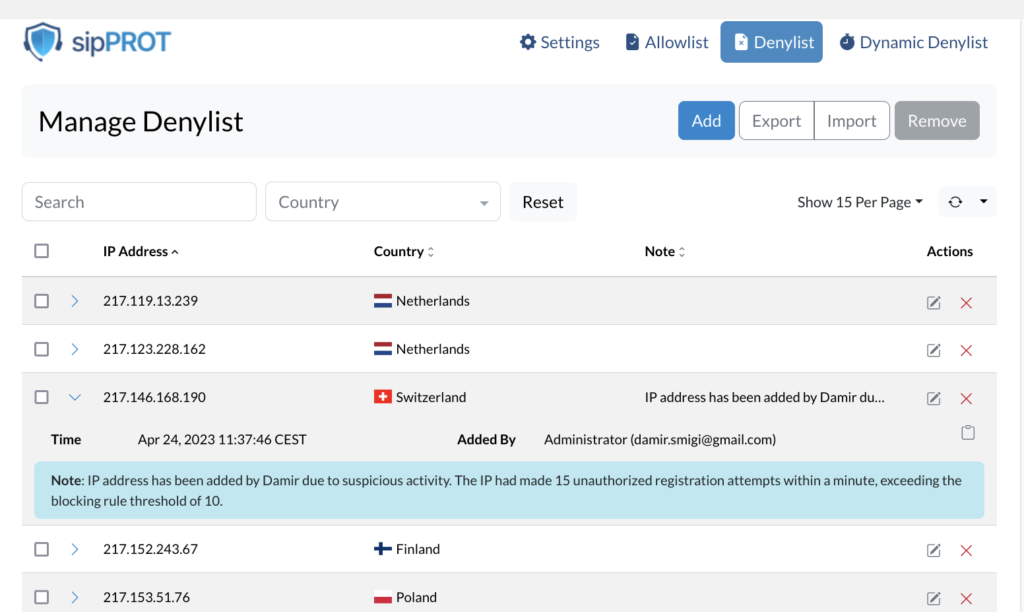

Également pour plus de commodité, des informations supplémentaires concernant l’adresse IP spécifique peuvent être trouvées en un seul clic sur la flèche au début de l’enregistrement pour développer les informations supplémentaires pour le contenu de l’enregistrement.

- IP : l’adresse IP concernée

- Note : la note pour le dossier si disponible.

- Time : la date et l’heure du rajout ou modification

- Added by : l’utilisateur qui a ajouté l’enregistrement.

- Bouton Copier : copiez les données d’enregistrement dans le presse-papiers au format json.

{

"ip": "217.146.168.190",

"note": "IP address has been added by Damir due to suspicious activity. The IP had made 15 unauthorized registration attempts within a minute, exceeding the blocking rule threshold of 10.",

"time": 1682329066,

"added_by": "Administrator (damir.smigi@gmail.com)",

"geo_data": {

"country_code": "CH",

"country_name": "Switzerland"

}

}

- Modifier (edit) : modifier le bouton d’enregistrement

- Supprimer (delete) : supprimez le bouton d’enregistrement.

Liste blanche

La liste blanche contient les adresses IP autorisées à accéder au système sans interruption. Elle peut être remplie manuellement via un formulaire ou téléchargée à partir d’un fichier CSV. Il est crucial de maintenir cette liste à jour pour garantir que les utilisateurs légitimes puissent accéder au système sans problème.

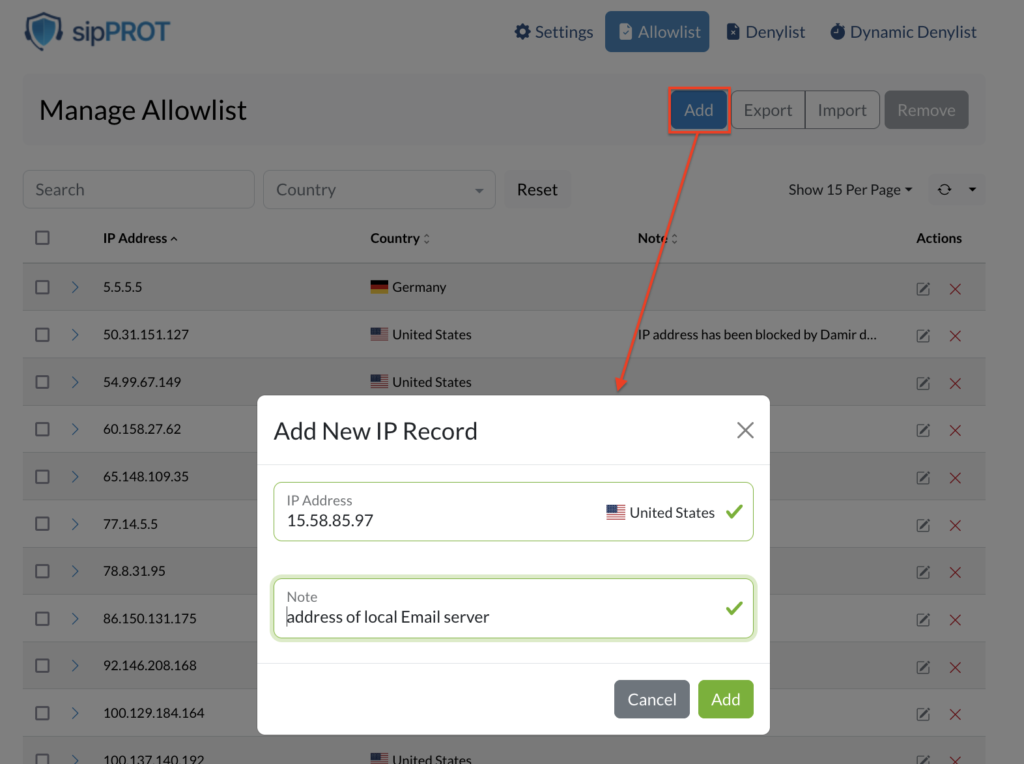

Ajouter des enregistrements IP à la liste blanche

Pour ajouter une adresse IP à la liste blanche, procédez comme suit :

- Ouvrez l'onglet “Allowlist” sipPROT dans votre système. Cliquez sur le bouton "ADD".

- Entrez le réseau ou l'adresse IP dans le champ désigné.

- Saisissez toutes les notes facultatives pour vous aider à vous rappeler pourquoi cette adresse a été ajoutée.

- Cliquez sur le bouton "ADD" pour ajouter l'adresse IP à la liste blanche.

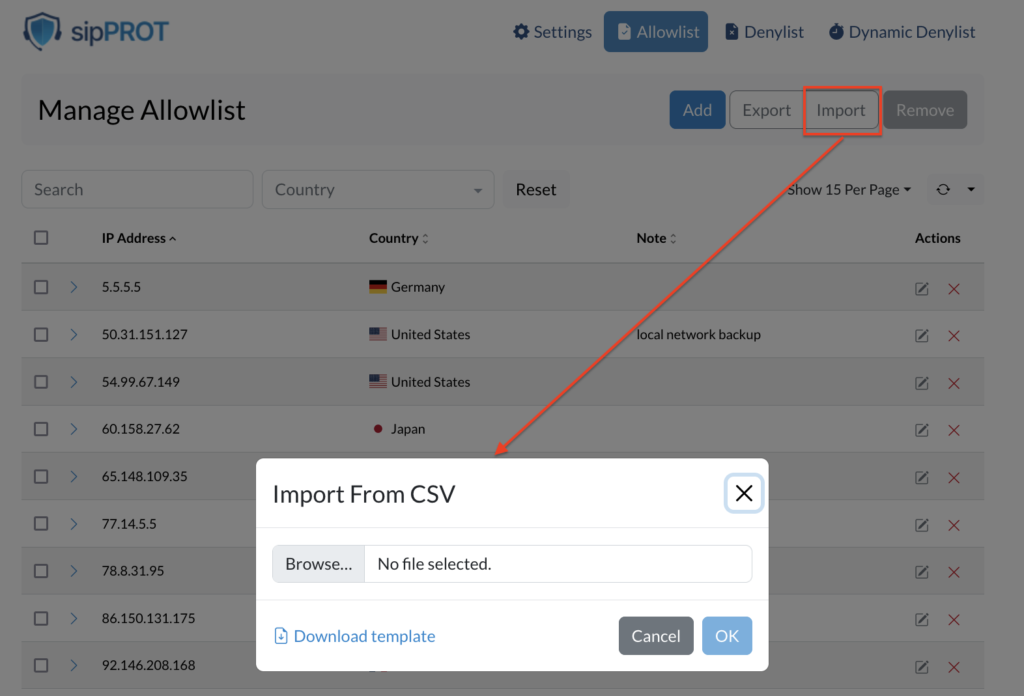

Importer/exporter plusieurs enregistrements IP vers la liste blanche

Pour importer plusieurs adresses IP dans la liste blanche, utilisez l’option Importer CSV (coin supérieur droit de l’onglet Adresses IP). Vous aurez besoin d’un fichier CSV contenant les IP à ajouter.

Téléchargez le fichier modèle fourni pour faciliter la création du CSV. Ouvrez-le dans un tableur (Excel, Google Sheets), puis ajoutez les adresses IP à autoriser dans la colonne “IP_ADDRESS”. Une note facultative peut être ajoutée dans la colonne “NOTE”.

Exemple de fichier CSV :

IP_ADDRESS,NOTE,TIME,ADDED_BY

192.168.24.1,"réseau privé interne",2023-09-01 15:44:35,"Bicom France (support@bicomsystems.fr)"

Enregistrez le fichier au format CSV en vous assurant qu’il est bien formatté. Puis, dans l’onglet Liste autorisée sipPROT, cliquez sur IMPORT, sélectionnez votre fichier CSV et cliquez sur DOWNLOAD. Le système ajoutera alors les adresses IP à la liste blanche.

Pour exporter la liste des IP autorisées, utilisez l’option EXPORT afin de télécharger un fichier contenant toutes les adresses actuellement en liste blanche.

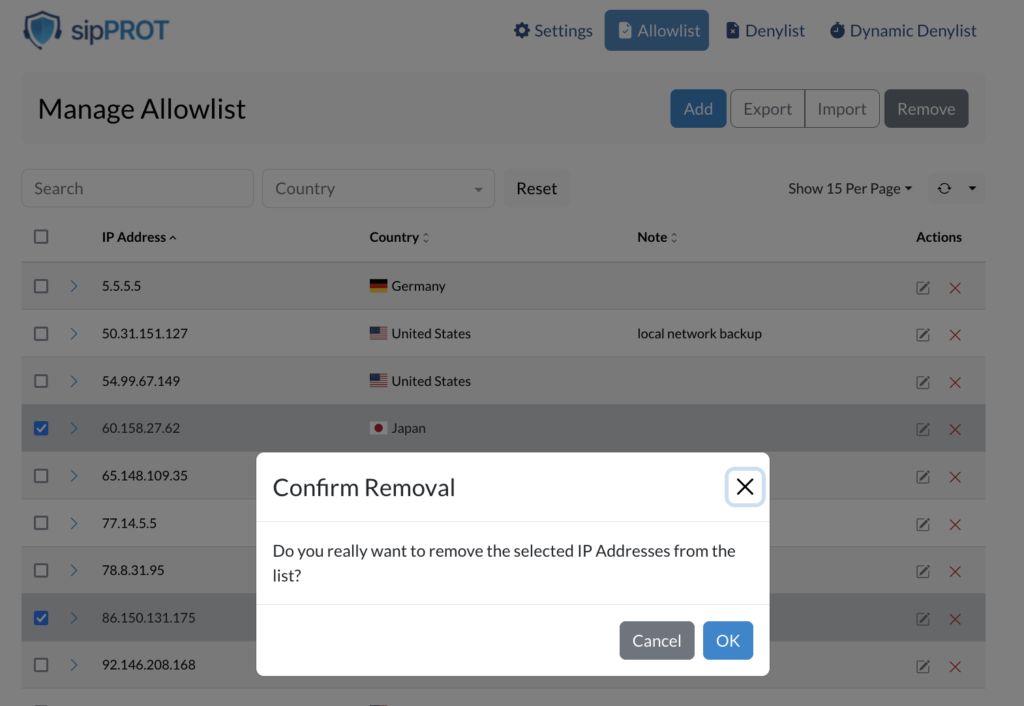

Supprimer une adresse IP de la liste

Vous pouvez supprimer des adresses IP de deux manières.

Suppression individuelle ou multiple :

- Cochez les cases des adresses à supprimer.

- Cliquez sur REMOVE et confirmez en cliquant sur OK.

Suppression de toutes les adresses :

- Cochez Tout sélectionner.

- Cliquez sur REMOVE et confirmez.

Les modifications sont appliquées automatiquement. Pour supprimer un grand nombre d’adresses, vous pouvez aussi utiliser un fichier CSV. Un modèle est disponible pour vous guider.

INFORMATION :

La liste blanche a priorité sur toutes les autres listes. Si une adresse IP figure à la fois dans la liste blanche et dans une autre liste (comme la liste noire), l’adresse IP aura toujours accès au système, et la restriction de l’autre liste sera ignorée.

Cela est particulièrement utile si vous souhaitez bloquer un réseau ou une plage d’adresses IP (par exemple, 192.168.50.0/24) tout en permettant l’accès à une adresse IP spécifique dans cette plage (par exemple, 192.168.50.15). En ajoutant cette adresse à la liste blanche, elle pourra accéder au système, même si le reste du réseau est bloqué dans la liste noire.

Liste noire

La liste noire contient les adresses IP dont l’accès au système est restreint. Elle peut être alimentée manuellement en saisissant une adresse IP et une “note” facultative via une interface graphique, ou en important un fichier CSV. De plus, la liste noire peut être mise à jour dynamiquement avec des adresses IP provenant de la liste noire dynamique, si elles sont associées à des attaques persistantes sur le système.

NOTE :

La liste blanche a priorité sur la liste noire. Si une adresse IP est présente à la fois dans la liste blanche et dans la liste noire, l’adresse IP se verra accorder l’accès au système par défaut.

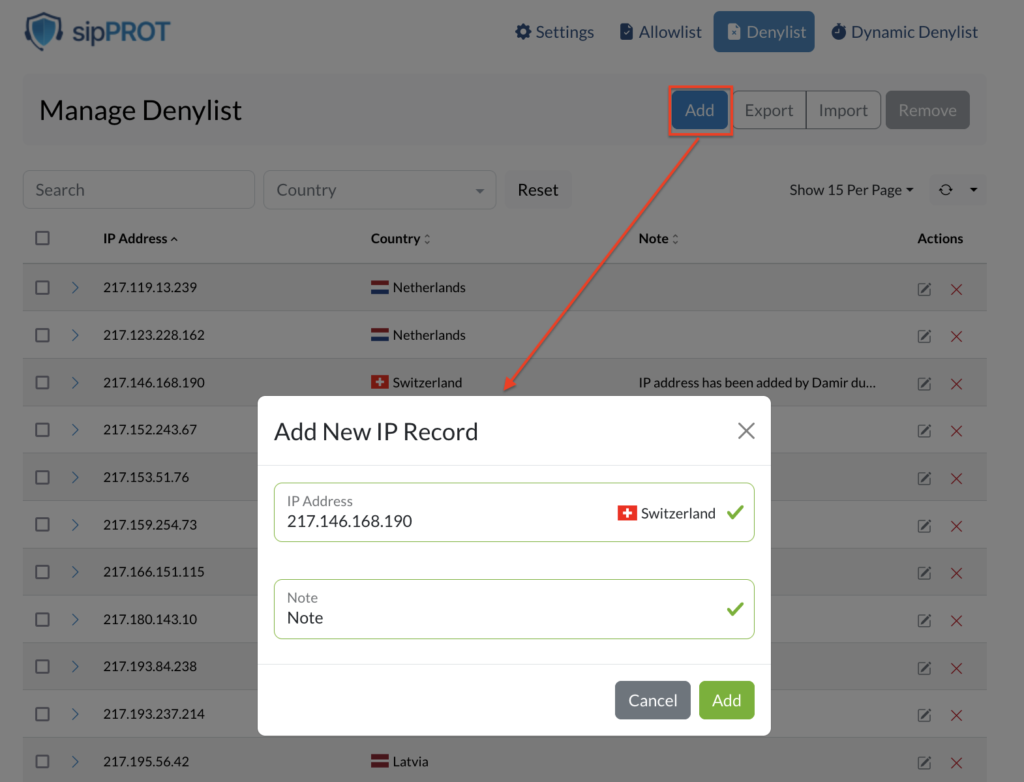

Ajouter des enregistrements IP à la liste noire

Pour ajouter une adresse IP à la liste noire, procédez comme suit :

- Ouvrez l’onglet Denylist sipPROT dans votre système.

- Cliquez sur le bouton “ADD”.

- Entrez le réseau ou l’adresse IP dans le champ désigné.

- Saisissez toutes les notes facultatives pour vous aider à vous rappeler pourquoi cette adresse a été ajoutée.

- Cliquez sur le bouton “ADD” pour ajouter l’adresse IP à la liste de refus.

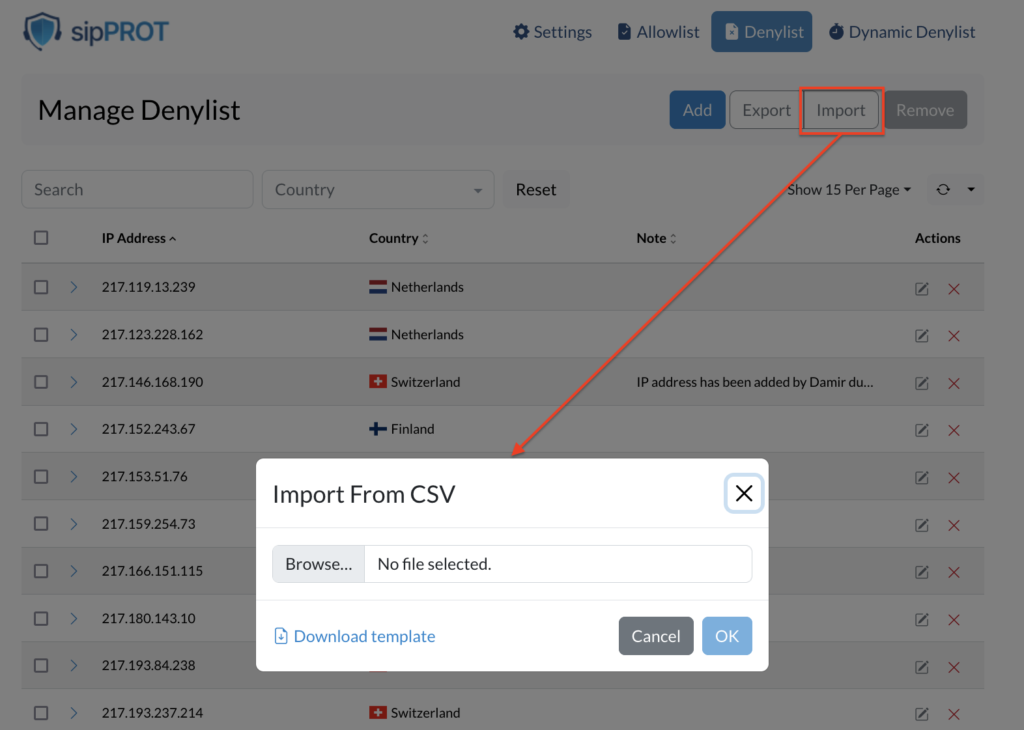

Importer/exporter plusieurs enregistrements IP vers la liste noire

Pour importer plusieurs adresses IP dans la liste de refus, utilisez l’option Importer CSV située dans le coin supérieur droit de l’onglet Liste de refus. Vous aurez besoin d’un fichier CSV contenant les adresses IP à ajouter.

Pour créer le fichier CSV, téléchargez le modèle fourni, qui contient des en-têtes et des exemples. Ouvrez-le ensuite dans un tableur (comme Microsoft Excel ou Google Sheets). Ajoutez les adresses IP à bloquer dans la colonne “IP_ADDRESS” et une note facultative dans la colonne “REMARQUE”.

Exemple de fichier CSV :

IP_ADDRESS,NOTE

192.168.x.x,"example note1"

77.14.x.x,"example note2"

1. Enregistrez le fichier au format CSV en vous assurant qu’il est correctement formaté.

2. Retournez à l’onglet Denylist (Liste de Refus) de sipPROT.

3. Cliquez sur le bouton Télécharger, sélectionnez le fichier CSV que vous avez créé, puis cliquez à nouveau sur Télécharger. Le système importera les adresses IP et les ajoutera à la liste de refus.

Exporter la liste de blocage

Si vous souhaitez exporter la liste des adresses IP actuellement dans la liste de refus, utilisez l’option Exporter CSV pour télécharger un fichier contenant toutes les adresses IP de la liste de refus.

Supprimer une adresse IP de la liste

Vous pouvez supprimer des adresses IP de deux façons.

Suppression individuelle ou multiple :

- Cochez les cases des adresses à supprimer.

- Cliquez sur Supprimer, puis confirmez en cliquant sur Oui.

Suppression de toutes les adresses :

- Cochez Tout sélectionner.

- Cliquez sur Supprimer, puis confirmez.

Les modifications sont appliquées automatiquement. Pour une suppression en masse, vous pouvez utiliser un fichier CSV. Un modèle est disponible pour vous aider.

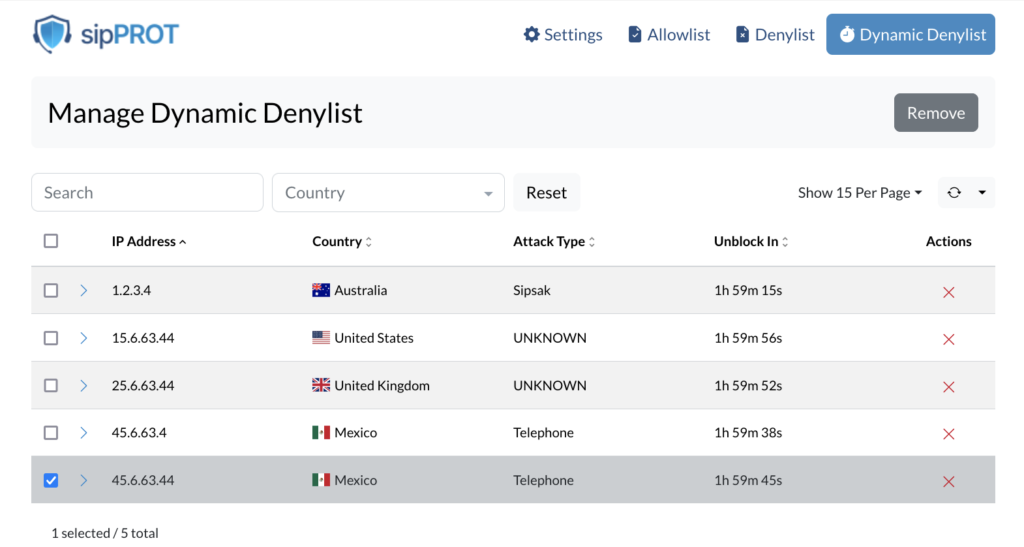

Liste de blocage dynamique

La liste de blocage dynamique affiche automatiquement les adresses IP identifiées comme sources d’attaques ou de trafic malveillant. Ces IP sont bloquées sans intervention manuelle et la liste est constamment mise à jour pour protéger le système contre les nouvelles menaces.

- Déblocage : Un administrateur peut débloquer une IP manuellement ou attendre l’expiration du délai de blocage.

- Informations utiles : La liste fournit des détails sur l’agent utilisateur/scanner utilisé et le pays d’origine de l’attaque, facilitant l’inspection et la prévention des futures attaque

Le blocage dynamique de sipPROT bloque automatiquement les adresses IP qui tentent d’attaquer votre système, selon les règles définies dans les paramètres.

- Durée du blocage (“Dynamic Block Time”) : détermine combien de temps une IP reste bloquée après une infraction.

- Exemple : Si le blocage est fixé à 1 heure, une IP enfreignant les règles sera bloquée pour 1 heure. Si elle récidive pendant cette période, le compteur est réinitialisé.

Différence avec la liste de refus : Une IP sur la liste de refus est bloquée en permanence, même sans attaque.

Le blocage dynamique assure une protection automatisée contre les attaques en bloquant temporairement les IP suspectes.

INFO :

Si sipPROT est installé sur PBxware, celui-ci utilisera le marquage et les options de langue du PBXware.

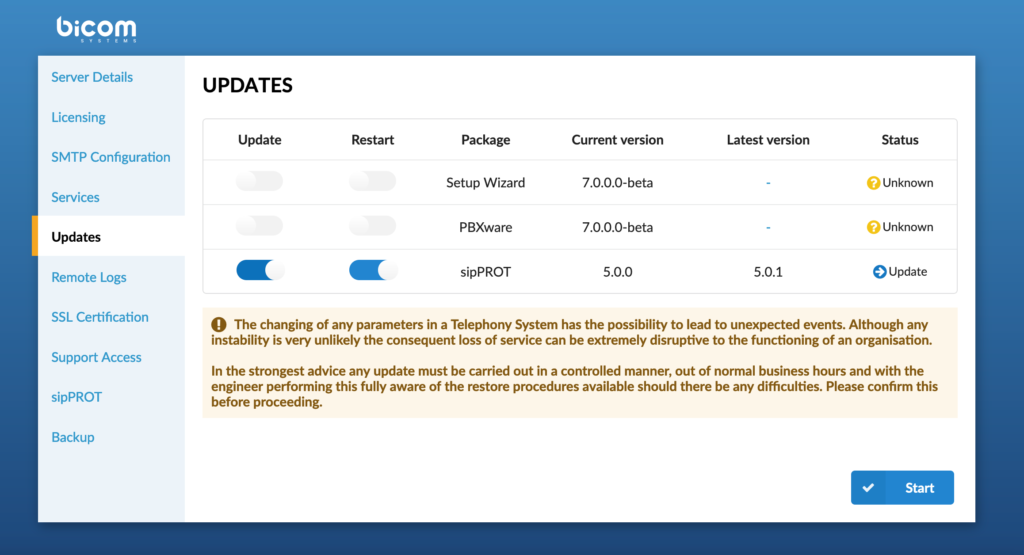

Mettre à jour sipPROT

sipPROT CLI

Statut sipPROT

Pour obtenir des informations sur l’état de sipprot, utilisez la commande suivante :

sipprot status

Cette commande donnera les informations suivantes

+---------------------+------------+

| LIST | NUM OF IPS |

+---------------------+------------+

| Allow | 493 |

+---------------------+------------+

| Deny | 482 |

+---------------------+------------+

| Dynamic (temporary) | 100 |

+---------------------+------------+

sipprot --help

NAME: sipPROT - CLI

USAGE: sipPROT [global options] command [command options] [arguments...]

VERSION: 5.1.0+build.777.rev.5ad785a

COMMANDS:

status, s Prints number of IPs per list

report, r Prints out daily attack report setup,

Setup redis repositories. If the repositories already exist, this is no-op.

version, Print only the version

list, l Manages IP lists

help, h Shows a list of commands or help for one command

GLOBAL OPTIONS:

--config FILE load configuration from FILE (default: "/opt/sipprot/conf/sipprot.conf")

--log value log URI e.g. stdout://, syslog:// or file:///var/log/sipprotd.log (default: "stdout://")

--debug include debug logs (default: false)

--help, -h show help

--version, -v print the version

Pour lister des informations détaillées, utilisez les indicateurs –all, –allow, –deny, –dynamic

Exemple :

sipprot report

Allowlist:

+-----------------+----------------+

| IP ADDRESS | COUNTRY |

+-----------------+----------------+

| 191.85.106.233 | Argentina |

+-----------------+----------------+

| 165.191.222.98 | Australia |

+-----------------+----------------+

| 175.35.61.159 | Australia |

+-----------------+----------------+

| 83.164.34.163 | Austria |

+-----------------+----------------+

| 178.127.91.72 | Belarus |

+-----------------+----------------+

| 178.116.223.166 | Belgium |

+-----------------+----------------+

| 109.140.180.239 | Belgium |

+-----------------+----------------+

Rapport SipPROT

Pour afficher le rapport d’attaque quotidien, utilisez :

sipprot report

Les adresses IP utilisées sur ce wiki ne sont pas réelles et servent uniquement à des fins de démonstration. Elles ne représentent aucune menace réelle.

Pour afficher les informations sur la version de sipPROT, utilisez :

Daily Firewall Report

Host: PBXware-Standalone

Date: Tue, 28 Feb 2023

+-----------------+-----------------------+-----------------+----------------+--------+

| 45.134.144.31 | Netherlands | SCANNER:21da605 | 45.141.164.106 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 51.159.91.192 | France | SCANNER:21da605 | 45.141.164.106 | 2 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 207.154.225.217 | Germany | SCANNER:21da605 | 45.141.164.106 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 212.129.7.65 | France | SCANNER:21da605 | 45.141.164.106 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 212.129.58.7 | France | SCANNER:21da605 | 45.141.164.106 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 51.159.199.3 | France | SCANNER:21da605 | 45.141.164.109 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 104.167.222.98 | United States | SCANNER:21da605 | 45.141.164.109 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| 212.129.7.65 | France | SCANNER:21da605 | 45.141.164.109 | 1 |

+-----------------+-----------------------+-----------------+----------------+--------+

| | | | TOTAL | 9 |

+-----------------+-----------------------+-----------------+----------------+--------+

sipprot version

sipPROT : 5.0.0+build.619.rev.1b112e5

sipprot check 83.221.171.193

IP address '83.221.171.193' found in Allowlist

IP address '83.221.171.193' found in Denylist

Personnalisation

Si sipPROT est installé dans PBXware (standalone), celui-ci utilisera les options de personnalisation (couleurs) PBXware.